`

Wi-Fi

무선(Wireless) 방식으로 유선 랜(Wired LAN)과 같은 품질(Fidelity)을 제공하는 네트워킹 기술 Wireless Fidelity 의 약어

Sniffing

네트워크상에서 자신이 아닌 다른 상대방들의 패킷 교환을 훔쳐보는 행위

Air Singnal Sniffing

암호화 프로토콜을 사용하지 않는 무선 네트워크 서비스의 무선랜 신호를 잡아내 주요정보를 탈취하는 공격 기법

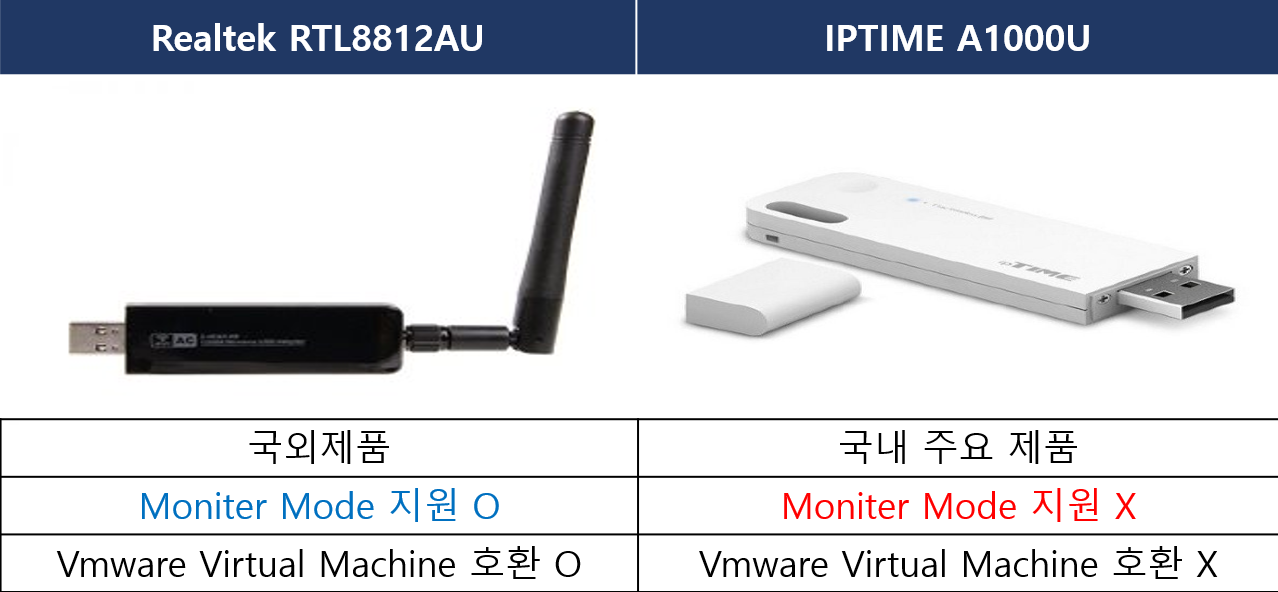

이 공격 기법을 사용하기 위해서는 Monitor 모드의 무선 랜카드가 필요하다.

[WiFi Mode]

보통의 와이파이 어댑터는 'managed' Mode 로 구성된다.

| WiFi Mode | Description |

| Master == AP or Infrastructure mode |

전통적인 액세스 포인트(AP). 무선 랜카드가 SSID라는 이름의 네트워크를 생성하고 서비스한다. master 모드의 무선 랜카드는 오로지 managed 모드에 있는 랜카드와만 통신할 수 있다. |

| Managed == Client mode |

마스터(AP)에 의한 네트워크에 참여한다. 자동적으로 매칭되는 채널로 변경한다. 이 모드의 무선랜카드는 서로 직접 통신하지 않고, 오로지 참여한 마스터(AP)와만 통신한다. |

| Ad-hoc | 마스터 혹은 AP가 없을 경우에 multipoint-to-multipoint network 를 생성한다. 이 모드에서는 각각의 무선 랜카드가 이웃한 랜카드와 통신한다. 노드들은 서로 통신 범위가 같아야하고 반드시 해당 네트워크 이름과 채널에 동의해야한다. |

| Monitor | 수동적으로 주어진 모든 채널의 트래픽을 받는다.(listening) 무선 링크 혹은 LAN 내의 사용 스펙트럼을 관찰 & 분석하는데 쓰이는 모드로 AP와 연결 없이 어떤 패킷이든 수집할 수 있다. 이 모드는 일반적인 통신에는 사용되지 않는다. |

[기타 용어들]

SSID(Service Set Identifier)

무선랜을 통해 전송되는 패킷의 헤더에 붙여지는 32byte 길이 고유 식별자 (이름 그대로 네트워크 ID역할)

특정 무선랜(Wi-Fi)에 접속하려는 모든 AP, 무선 장치들은 반드시 동일한 SSID를 사용해야만 한다.

BSSID(Basic Service Set Identifier)

48bit 길이의 AP(Access Point)의 MAC 주소이다.

암호화 프로토콜

| 암호화 프로토콜 | 키 분배 방식 | 장비 인증 | 사용자 인증 | 암호화 |

| OPEN | X | X | X | X |

| WEP | 정적 공유키 | 가능(약함) | 공유키 | RC4 |

| WPA | 정적 (공유키) 동적(TKIP) |

가능 | 802.1x | RC4 |

| WPA2 | 정적 (공유키) 동적(TKIP) |

가능 | 802.1x | AES |

WEP(Wired Equivalent Privacy)

1997년 IEEE에서 정의한 보안 표준, 인증과 암호화를 포함한 보안 프로토콜

64bit key, 고정키 방식의 인증 및 암호화

WPA(Wi-Fi Protected Access)

WEP 취약점에 대한 대안으로 나온 것.

TKIP(Temproal Key Integrity Protocol)을 통해 데이터 암호화 향상, 동적 키교환(rekeying) 기능 추가

WPA2

2세대 WPA로 보안 기능 개선, AES(Advanced Encryption Standard)암호화, 사전 인증 및 캐시로 구성

OPEN == Null Authentication (인증이 없는 경우) 로서 데이터를 암호화하지 않는 구성이다.

인증 방식

PSK(Pre Shared Key)

사전에 AP(Access Point)와 무선랜 사용자가 특정 문자열을 패스워드로 공유하여 인증을 지원하는 공유키 인증방식

공유된 키를 통해 사용자 인증을 수행하고 해당 키로 암복호화를 진행한다.

ex) WEP - PSK 기반 인증

1. 연결 요청

클라이언트가 AP(Access Point)에게 인증을 요청한다.

2. 연결 요청 응답

AP는 임의의 평문(clear-text)을 응답한다한다.

3. 인증 정보

평문을 클라이언트의 구성된 WEP 키로 암호화하여 인증 정보를 요청한다.

4. 연결 허용

AP는 3번(인증 정보) 암호화된 문장을 WEP 키 (PSK)로 복호화하여 임의의 평문과 같은 경우 연결 허용 응답을 한다.

인증 이후에, pre-shared WEP Key는 데이터를 RC4알고리즘으로 암호화하는데 계속 쓰인다.

802.1x/EAP 인증

EAP(Extensible Authentication Protocol) 사용자 인증을 위해 사용하는 프로토콜로

확장성 필드를 이용하여 MD5, TLS, TTLS, SRP, FAST, PEAP, LEAP 등의 인증방식을 지원한다.

사용자 인증을 위해 ID/Password를 사용한다.

[스니핑 예제]

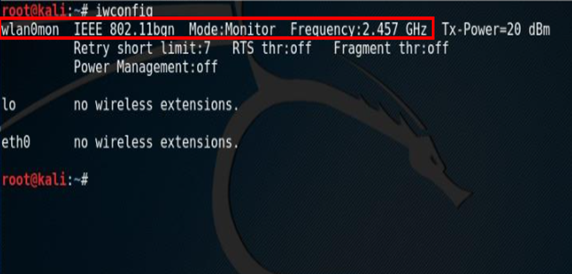

1. 무선 랜카드 Monitor mode 실행

airmon-ng start wlan0

2. 암호화 방식 OPN(Open)을 타겟으로 설정한다.

airodump-ng wlan0mon // 해당 무선 랜카드가 감지할 수 있는 범위 내의 master 모드 기기 리스트 출력

3. 패킷 수집

// -c 채널번호 -w 저장될파일명 무선랜이름

airodump-ng -c 6 –w allthedata wlan0mon

-c : Channel 6번으로 연결된 패킷을 모두 수집한다. -w 파일명: 파일명에 패킷 수집 내용을 저장한다.

4. 패킷으로부터 정보 추출

-f '파일이름', -a : 사진 파일 모두 -d: capturedimage 디렉토리명에 결과 출력

driftnet -f allthedata-01.cap -a -d capturedimage

사용자들이 보고있던 이미지 파일을 'allthedata-01.cap'파일 패킷을 분석하여 디렉토리에 생성한다.

[실행 결과]

aircrack-ng , driftnet 등의 패킷 스니퍼 툴 외에도

WireShark를 사용하여 접속 웹 사이트, ID, Password등 주요 정보를 들여다 볼 수도있다.

왜 암호화 프로토콜이 적용된 Secure_WiFi를 사용해야 하는지 알 수 있는 부분이다.

간단한 툴만으로도 공용 와이파이 이용자를 대상으로 스니핑 해볼 수 있다.

[Reference]

www.androidauthority.com/capture-data-open-wi-fi-726356/

금융보안 연구원 - 금융부문 무선랜 보안 가이드

en.wikipedia.org/wiki/Wired_Equivalent_Privacy

'네트워크' 카테고리의 다른 글

| TCP 3-way Handshake & 4-way Handshake (0) | 2020.09.22 |

|---|---|

| Router 메모리 기본 구조 (0) | 2020.09.14 |